Seguridad de red mejorada con la implementación de ZTNA de Alkira

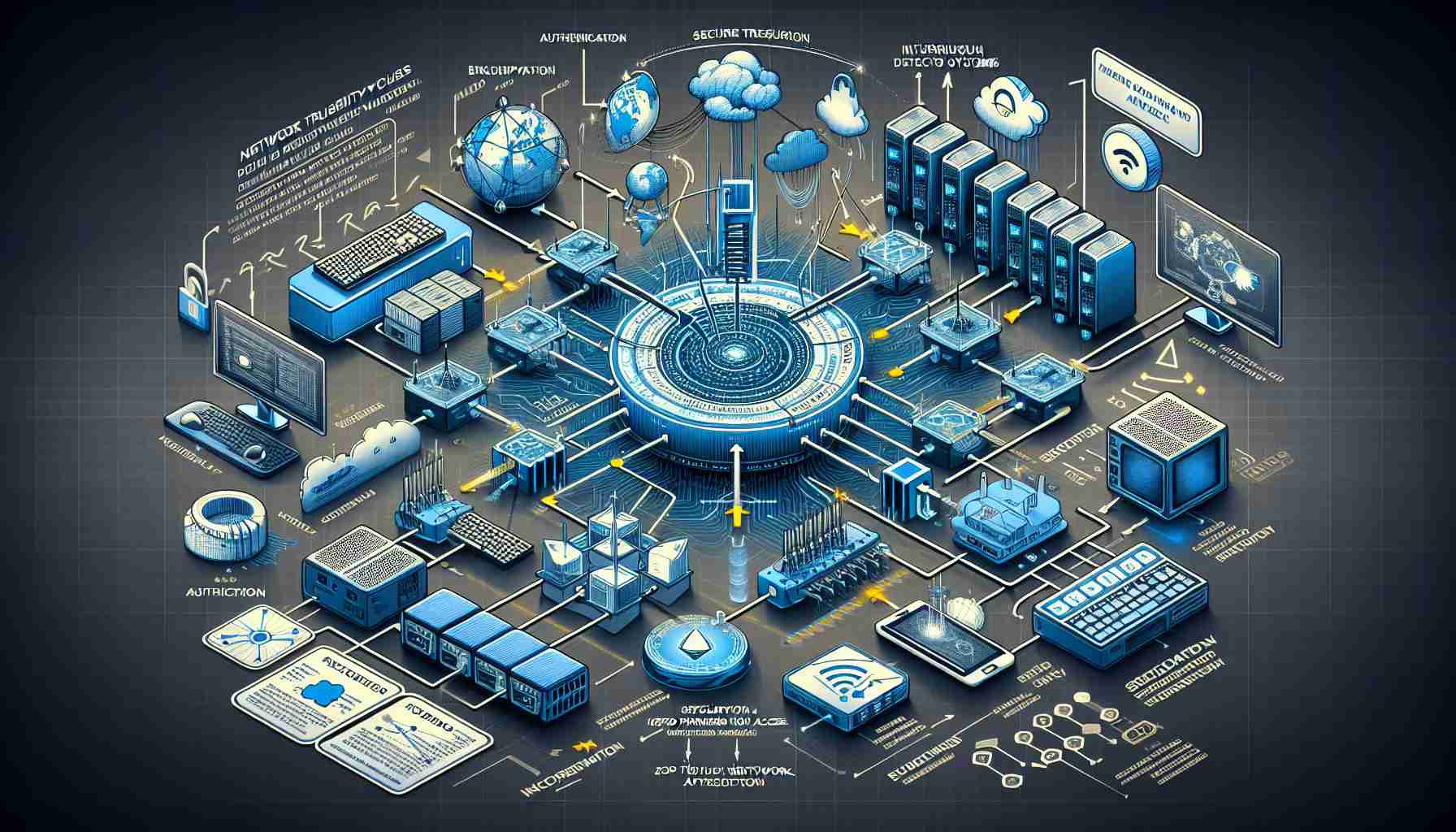

Explorar el enfoque innovador de la tecnología de Acceso a la Red Zero Trust Network Access (ZTNA) de Alkira revela un sistema sólido que incrementa las medidas de seguridad de la red a través de exhaustivas verificaciones de autenticación y autorización de usuarios basadas en atributos de identidad.

La funcionalidad ZTNA de Alkira capacita a las organizaciones para aplicar controles de política granulares considerando diversos factores como la identidad del usuario, especificaciones del dispositivo y ubicación geográfica. Este enfoque meticuloso permite a las organizaciones adaptar políticas de acceso con precisión, garantizando que solo los usuarios autorizados puedan acceder a los recursos designados.

Además, la solución ZTNA integra controles de postura, examinando factores como versiones del navegador, detalles del sistema operativo y estado del software antivirus en los dispositivos de los usuarios. Esta información crítica ayuda a adaptar dinámicamente las políticas de acceso para ajustarse a la postura de seguridad de cada usuario, minimizando así los posibles riesgos.

La integración perfecta de la funcionalidad ZTNA dentro de la plataforma de redes de Alkira representa un alejamiento de las metodologías de acceso tradicionales segregadas. Al unificar la gestión de acceso de los usuarios y la conectividad de la red bajo una única plataforma, las organizaciones disfrutan de una solución consolidada y eficiente, simplificando las tareas de administración de la red y mejorando la eficacia operativa en general.

A través de este enfoque, ZTNA de Alkira no solo ofrece protocolos de seguridad mejorados, sino que también brinda una mayor visibilidad y control. Los administradores de red se benefician de tableros detallados que proporcionan información en tiempo real sobre las actividades de los usuarios, el flujo de tráfico y las solicitudes de acceso, facilitando la rápida resolución de problemas y la gestión simplificada de la red.

Sección de Preguntas Frecuentes:

1. ¿Qué es la tecnología de Acceso a la Red Zero Trust Network Access (ZTNA) de Alkira?

La tecnología ZTNA de Alkira es un enfoque innovador para la seguridad de la red que se centra en exhaustivas verificaciones de autenticación y autorización de usuarios basadas en atributos de identidad.

2. ¿Cómo capacita la funcionalidad ZTNA de Alkira a las organizaciones?

La funcionalidad ZTNA de Alkira permite a las organizaciones aplicar controles de política granulares considerando factores como la identidad del usuario, especificaciones del dispositivo y ubicación geográfica, lo que permite políticas de acceso personalizadas para que los usuarios autorizados accedan a los recursos designados.

3. ¿Qué son los controles de postura en el contexto de ZTNA?

Los controles de postura en ZTNA implican examinar factores como las versiones del navegador, detalles del sistema operativo y el estado del software antivirus en los dispositivos de los usuarios para adaptar dinámicamente las políticas de acceso y minimizar los posibles riesgos.

4. ¿Cómo integra Alkira la funcionalidad ZTNA dentro de su plataforma de redes?

Alkira integra de forma transparente la funcionalidad ZTNA dentro de su plataforma de redes, alejándose de las metodologías de acceso tradicionales segregadas para proporcionar una solución consolidada para la gestión de acceso de usuarios y conectividad de red.

5. ¿Qué beneficios ofrece ZTNA de Alkira además de aumentar la seguridad?

ZTNA de Alkira no solo mejora los protocolos de seguridad, sino que también brinda una mayor visibilidad y control a través de paneles detallados para que los administradores de red obtengan información en tiempo real sobre las actividades de los usuarios, el flujo de tráfico y las solicitudes de acceso.

Definiciones:

1. Acceso a la Red Zero Trust Network Access (ZTNA): Un modelo de seguridad que elimina el concepto de confianza dentro de una red, requiriendo que todos los usuarios y dispositivos se verifiquen y autentiquen antes de acceder a los recursos.

2. Controles de Política Granulares: Reglas y restricciones de acceso detalladas que se pueden ajustar finamente a identidades de usuarios específicas, atributos de dispositivos y otros factores para garantizar un acceso seguro a los recursos de la red.

3. Controles de Postura: Evaluaciones de varios factores en los dispositivos de los usuarios, como versiones de software y configuraciones de seguridad, para determinar su cumplimiento con las políticas de seguridad.

Enlaces Relacionados Sugeridos:

1. Sitio web oficial de Alkira