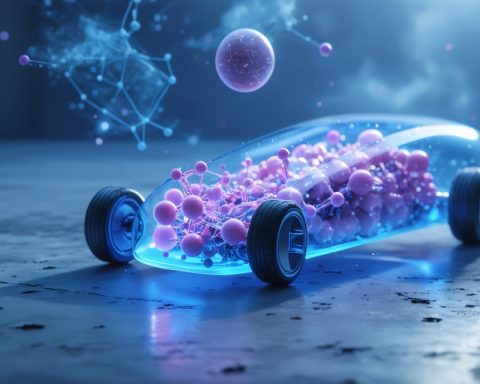

The Hidden Secret Behind Boosting EV Battery Life: A New Revelation in Lithium-Ion Chemistry

Lithium-rich oxides are key to boosting battery capacity, showing specific capacities over 250 mAh g⁻¹ through oxygen redox reactions. Challenges faced include capacity loss,