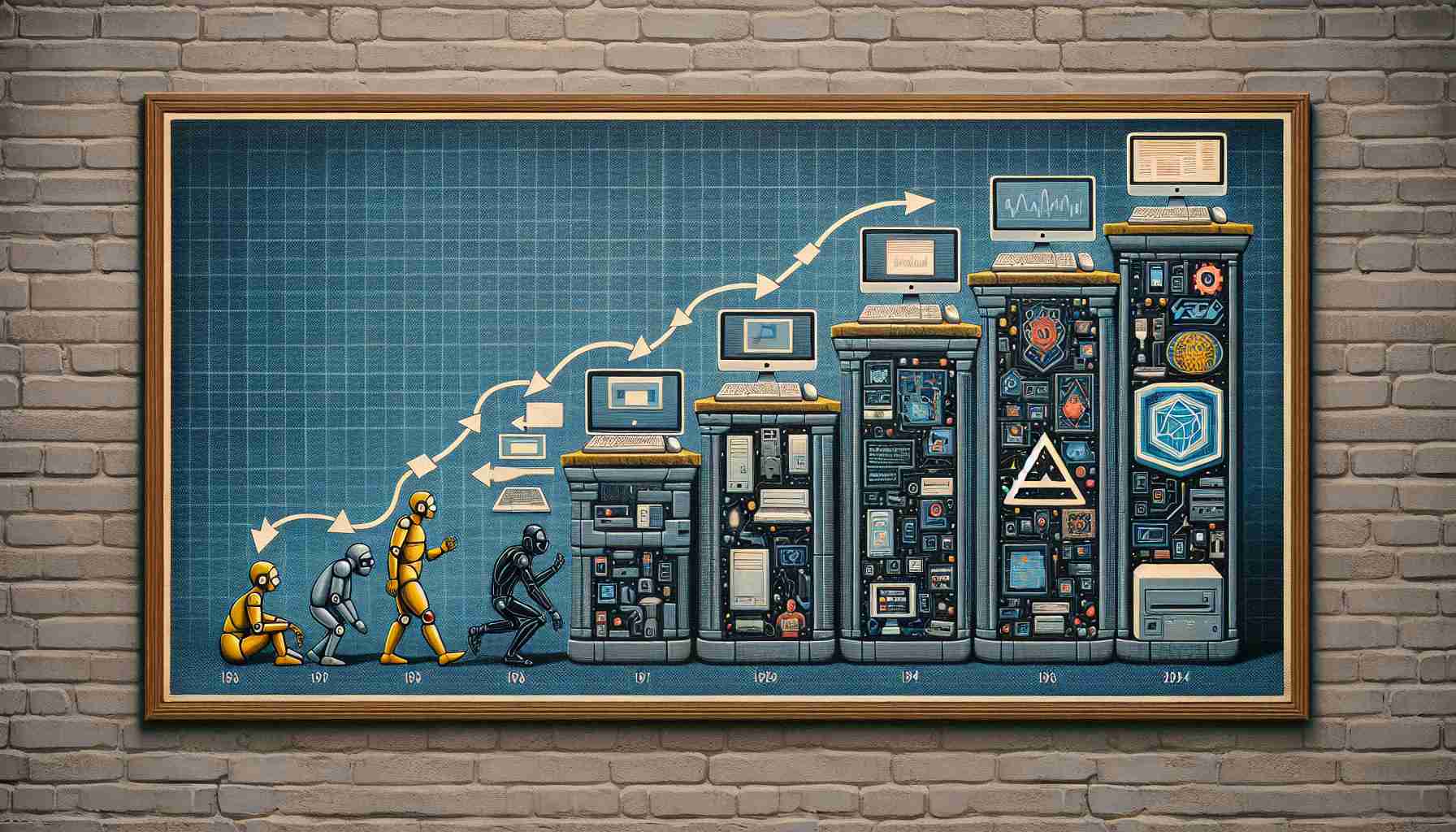

تمكن برنامج الثغرات والتعرضات الشائعة (CVE®) من الوصول إلى إنجاز كبير، حيث يحتفل بالذكرى الخامسة والعشرين لتأسيسه. بدءًا من عام 1999 مع 321 سجل فقط، نما البرنامج بشكل هائل الآن حيث يضم أكثر من 240,000 سجل CVE.

بدلاً من الاقتباسات الرقمية، فإن نمو البرنامج ليشمل أكثر من 400 سلطة ترقيم للثغرات (CNAs) عبر 40 دولة يبرز وجوده العالمي المتين.

من خلال تقدير الجهود التي بذلها العديد من المنظمات والأفراد، فإن تطور برنامج CVE يشكل شهادة على النجاح التعاوني. من ورقة بيضاء رائدة إلى مورد مركزي لمحترفي أمن المعلومات على مستوى العالم، يدعم البرنامج قواعد بيانات الثغرات الوطنية، يساعد مزودي أدوات الأمن السيبراني، يُيسر عمليات الرد على الحوادث، يعزز مبادرات البحث، ويؤثر على تطوير السياسات.

نحو المستقبل، يركز البرنامج على توسيع نطاق تغطيته في قطاعات الصناعة القليلة التمثيل، وتحسين الروابط مع المستهلكين، وتعزيز جودة السجل CVE من خلال إثراء البيانات.

بإدارة معهد تطوير وهندسة أنظمة الأمن الداخلي برعاية MITRE، يواصل برنامج CVE مهمته الحيوية في تحديد وتعريف وتصنيف الثغرات الأمنية.

قسم الأسئلة الشائعة استنادًا إلى المواضيع والمعلومات الرئيسية المقدمة في المقال:

1. ما هو برنامج الثغرات والتعرضات الشائعة (CVE)؟

برنامج CVE هو مبادرة هامة تحتفل بمرور 25 عامًا على تأسيسه. يعمل كمورد مركزي لمحترفي أمن المعلومات على مستوى العالم ويهدف إلى تحديد وتعريف وتصنيف الثغرات الأمنية.

2. كيف تطور برنامج CVE على مر السنين؟

منذ إنشائه عام 1999، شهد برنامج CVE نموًا هائلًا، حيث يضم الآن أكثر من 240,000 سجل CVE. وقد توسع ليشمل أكثر من 400 سلطة ترقيم للثغرات (CNAs) عبر 40 دولة، مما يدل على وجوده العالمي المتين.

3. ما دور المنظمات والأفراد في برنامج CVE؟

شاركت مختلف المنظمات والأفراد في نجاح برنامج CVE. كان التعاون بين الأطراف المعنية حاسمًا في تحويل البرنامج إلى أداة هامة تدعم قواعد البيانات الوطنية للثغرات، وتساعد مزودي الأدوات الأمنية، وتيسر استجابات الحوادث، وتدفع بمبادرات البحث، وتؤثر على تطوير السياسات.

تعاريف للمصطلحات الرئيسية أو المصطلحات الخاصة:

– CVE Numbering Authorities (CNAs): المنظمات المُفوّضة لتعيين هويات CVE للثغرات ضمن نطاقها.

– Data Enrichment: عملية تعزيز جودة وعمق المعلومات المرتبطة بسجلات CVE.

– Cybersecurity Vulnerabilities: الضعف في أنظمة الكمبيوتر أو الشبكات التي يمكن استغلالها من قبل الجهات الخبيثة.

رابط ذو صلة مقترح:

الصفحة الرئيسية لبرنامج CVE