تمكين رحلتك في الأمن السيبراني مع برنامج كوميت بماريلاند

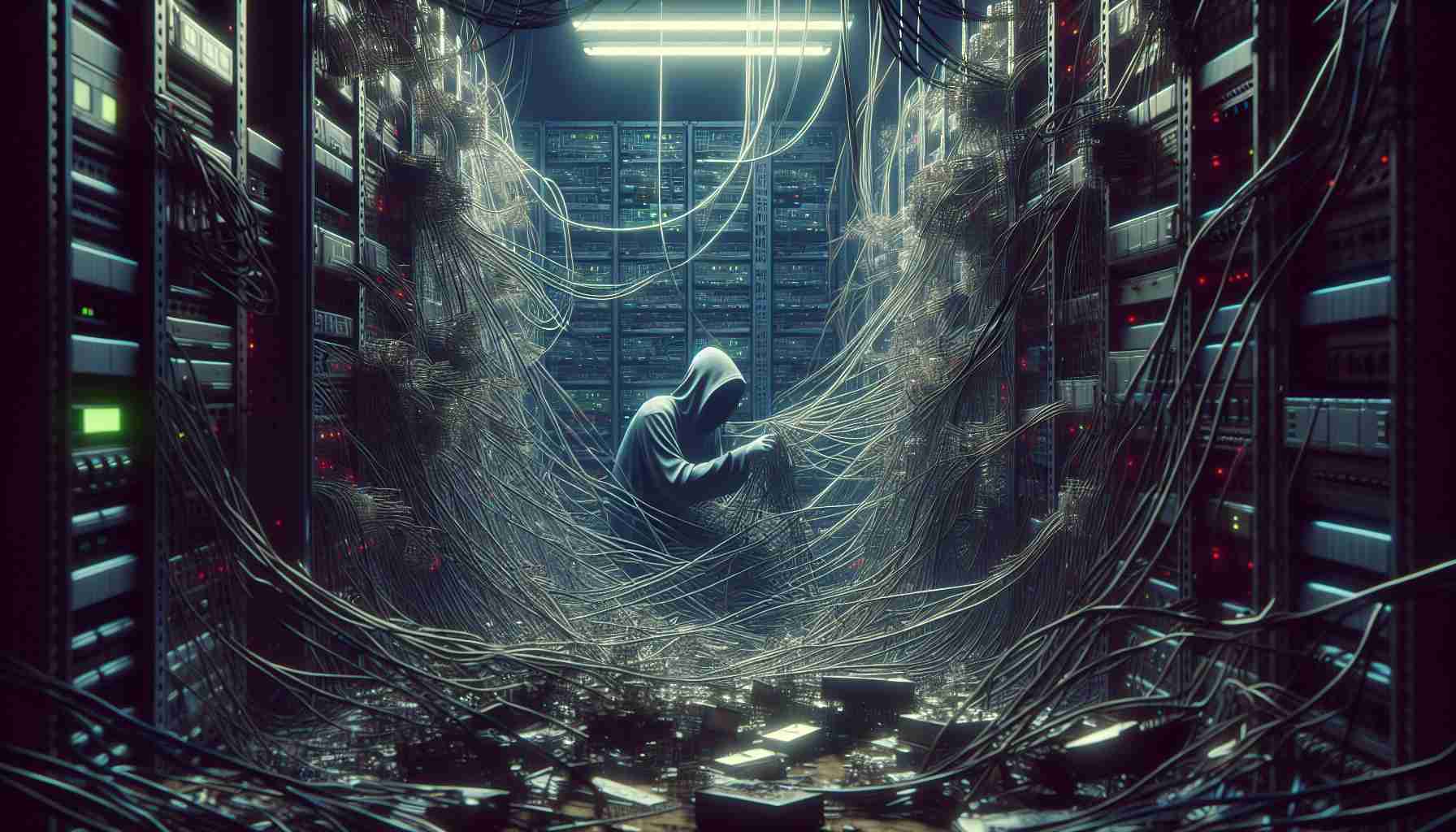

رفع الدفاع عن الأصول الرقمية والبيانات الحساسة يبقى أمرًا بالغ الأهمية في المشهد المتصل اليوم. يُعد برنامج COMET في ماريلاند بمثابة منارة، حيث يوفر فرص تدريب لا تقدر بثمن في مجال الأمن السيبراني للمهنيين في القطاع العام. يتميز برنامج COMET بتعاونه مع